NIS vs NIS2 Direktiva: Popis Svih Ključnih Razlika

Ključne razlike između NIS i NIS2NIS2 značajno proširuje ...

Autor:

Tomislav Horvat

Redovito testiranje kibernetičke sigurnosti pomaže vam pronaći i popraviti slabe točke prije nego ih napadači mogu iskoristiti

Kombinirajte različite pristupe — automatsko skeniranje za brze provjere i penetracijsko testiranje za simulaciju stvarnih napada

Uskladite tehnička testiranja s procjenama ljudskog faktora jer zaposlenici predstavljaju istovremeno najveću rupu u sigurnosti i najjaču obranu

Postavite jasne granice testiranja s mjerljivim ciljevima, osiguravajući provjeru i vanjskih i unutarnjih sustava

Pridržavajte se sigurnosnih standarda poput jakih lozinki, redovnog ažuriranja, pravilnog upravljanja pristupom i redovitih sigurnosnih kopija za izgradnju sveobuhvatne sigurnosne pozicije

Jeste li se ikada zapitali što zapravo štiti vaše digitalne podatke? U srži, testiranje kibernetičke sigurnosti pomaže otkriti moguće slabe točke, krive postavke i nedostatke u softveru, računalima i mrežama. Zamislite to kao redovni sistematski pregled, samo za vaše digitalne sustave. Kada redovito provodite testiranja, možete uočiti i popraviti sigurnosne propuste prije nego napadači dobiju priliku iskoristiti ih. Nakon što se problemi otkriju, u puno ste boljoj poziciji razviti učinkovite strategije za smanjenje vaše izloženosti kibernetičkim rizicima.

Digitalni svijet neprestano se mijenja, a površine za napad se šire kroz računalstvo u oblaku, politike "Ponesi vlastiti uređaj" i sve one IoT uređaje na koje smo se navikli oslanjati. Kvalitetno sigurnosno testiranje osigurava da vaše aplikacije, mreže, poslužitelji i baze podataka ostanu bez sigurnosnih rupa. Imate i različite opcije – testiranje mogu ručno provoditi stručnjaci za sigurnost ili se može koristiti automatizirane alate, ovisno o vašim potrebama.

Što se događa ako preskočite ove važne provjere? Nažalost, neriješene ranjivosti često dovode do ozbiljnih posljedica, uključujući gubitak vrijednih podataka, pad prihoda, narušavanje ugleda i odlazak klijenata. To je kao da ostavite ulazna vrata otključana u kvartu poznatom po provalama – nije baš najbolja strategija zaštite.

Zamislite skeniranje ranjivosti kao svoj prvi obrambeni bedem – radi se o automatiziranoj provjeri koja traži poznate i česte ranjivosti u vašem digitalnom okruženju. Ovi skeneri djeluju tako da prikupljaju podatke o programima koji se izvode na vašem sustavu i uspoređuju ih s bazama podataka poznatih ranjivih programa.

Ovome možete pristupiti na nekoliko načina: izvana prema vašoj mreži (vanjsko skeniranje), iznutra vaše mreže (unutarnje skeniranje), bez aktivnog zadiranja u sustave (neinvazivno ili pasivno skeniranje) ili aktivnim ispitivanjem sustava (invazivno skeniranje). Što bi takva skeniranja mogla otkriti? Uobičajeni nalazi uključuju nedostajuće sigurnosne zakrpe, slabe lozinke, zlonamjerne programe i različite sigurnosne propuste.

Mnoge tvrtke smatraju najboljim raspored skeniranja prilagođen njihovim specifičnim potrebama – možda tjedno za kritične sustave, mjesečno za standardne operacije ili tromjesečno za manje osjetljive sustave. Jedna od velikih prednosti skeniranja ranjivosti je učinkovitost kod velikih i složenih aplikacija, jer ne zahtijeva pristup izvornom kodu. Smatrajte ovo svojim osnovnim prvim korakom u osiguravanju mreže prije uvođenja naprednijih zaštitnih mjera.

Zamislite da zaposlite profesionalne "provalnike" koji imaju vaše dopuštenje da pokušaju upasti u vaše sustave – to je zapravo ono što penetracijsko testiranje radi. Ovi simulirani kibernetički napadi pomažu otkriti i iskoristiti potencijalne ranjivosti u vašoj organizaciji. Možete pokrenuti ove testove izvana (oponašajući vanjske prijetnje) ili iznutra (simulirajući situaciju u kojoj bi netko unutar vaše tvrtke postao zlonamjeran).

Ono što čini penetracijsko testiranje posebno vrijednim je njegova sposobnost otkrivanja skrivenih ranjivosti koje bi inače mogle ostati neotkrivene, uključujući zero-day prijetnje (ranjivosti nepoznate proizvođačima softvera) i nedostatke u poslovnoj logici. Za razliku od automatiziranih skeniranja, ove testove uglavnom ručno provode pouzdani i certificirani sigurnosni stručnjaci, prateći sveobuhvatan proces koji uključuje određivanje opsega, prikupljanje informacija, analizu ranjivosti, modeliranje prijetnji, pokušaje iskorištavanja, prikupljanje podataka i davanje detaljnih izvješća.

Jedna od ključnih prednosti penetracijskog testiranja je što nadilazi puko identificiranje ranjivosti – pomaže odrediti stvarnu razinu rizika koju svaka ranjivost predstavlja za vašu organizaciju. Ovo testiranje nije samo dobra praksa; često je i obavezno, poput situacija kada tvrtke moraju biti usklađene sa Standardom sigurnosti podataka industrije platnih kartica (PCI-DSS).

Kada prolazite kroz sigurnosnu reviziju, zapravo dobivate temeljitu provjeru sigurnosnih politika, postupaka i kontrola vaše organizacije prema definiranim standardima. To je kao kad stručnjak pregleda cjelokupni vaš sigurnosni pristup kako bi osigurao da je usklađen s industrijskim standardima ili zakonskim zahtjevima, poput ISO 27001 ili HIPAA.

Ove revizije obično uključuju detaljan pregled koda kroz inspekciju reda po red i pažljivu ručnu provjeru sigurnosnih problema. U nekim slučajevima mogu uključivati tehnike poput fuzz testiranja, gdje se nasumični podaci ubacuju u vaš sustav kako bi se identificirali mogući kvarovi. Ovisno o vašim potrebama i resursima, ove revizije mogu provoditi vanjski suradnici ili interno osoblje.

Redovite sigurnosne revizije pomažu potvrditi da vaše sigurnosne politike i procedure funkcioniraju kako je predviđeno. Kad se provode prema dosljednom rasporedu, ove revizije čine sigurnosne propuste lakšima za uočiti i ukloniti prije nego što izazovu probleme.

Dobra procjena rizika pomaže vam prepoznati, analizirati i razvrstati sigurnosne rizike s kojima se suočavaju vaše aplikacije, softver ili mreže. Obično se ovi rizici kategoriziraju kao Kritični, Visoki, Srednji ili Niski na temelju njihovog mogućeg utjecaja i vjerojatnosti. Nakon toga možete razviti preporuke za mjere ublažavanja i kontrole, određujući prioritete odgovora prema ozbiljnosti.

Mnoge procjene rizika koriste posebne tehnike poput modeliranja prijetnji za procjenu koliko su različite prijetnje sposobne iskoristiti slabosti u vašim sustavima. Proces obično prati četiri osnovna koraka: prepoznavanje rizika, temeljitu analizu, određivanje prioriteta na temelju utjecaja i razvoj strategija ublažavanja.

Kako odrediti koji rizici zahtijevaju hitnu pažnju? Općenito, rizici dobivaju prioritet na temelju dva ključna faktora: koliko je vjerojatno da će se dogoditi i kakvu štetu bi mogli uzrokovati ako se dogode. Budući da se okruženje rizika stalno mijenja, važno je redovito provoditi ove procjene kako se pojavljuju nove prijetnje, postojeće razvijaju, a druge nestaju. Radi dosljednosti i temeljitosti, mnoge organizacije usklađuju svoju metodologiju procjene s industrijskim standardima poput OWASP Top 10 ljestvice rizika.

Etičko hakiranje uključuje angažiranje vještih sigurnosnih stručnjaka da namjerno pokušaju probiti obrane vašeg sustava – ali na kontroliran, ovlašten način. Često se naziva i white hat hakiranje, a glavni cilj je otkriti nedostatke u vašoj sigurnosti, a ne ukrasti ili ugroziti podatke.

Ovaj pristup obuhvaća nekoliko specijaliziranih područja, uključujući hakiranje web aplikacija, hakiranje sustava, hakiranje web poslužitelja i hakiranje baza podataka. Kada etički hakeri rade, obično koriste tri glavne vrste skeniranja: skeniranje portova za otkrivanje otvorenih komunikacijskih kanala, mrežno skeniranje za mapiranje arhitekture vašeg sustava i skeniranje ranjivosti za otkrivanje specifičnih slabosti.

Ono što etičko hakiranje čini posebno vrijednim je njegova sposobnost pronalaženja ranjivosti koje bi mogle ostati skrivene tijekom konvencionalnijih metoda testiranja. Pruža svježi pogled ispitivanjem sustava prije nego što postanu aktivni i temeljno se razlikuje od zlonamjernog hakiranja jer tijekom procesa ne nastaje šteta.

Zamislite procjenu sigurnosnog stava kao sveobuhvatni zdravstveni pregled sigurnosne infrastrukture vaše organizacije. Procjenjuje vašu ukupnu sigurnosnu snagu analizirajući zajedno obrane, ranjivosti, politike i kontrole. To vam daje potpunu sliku o tome koliko ste dobro zaštićeni od kibernetičkih prijetnji, otkrivajući slabosti i predlažući poboljšanja.

Takve procjene obično pokrivaju više područja, uključujući mrežnu sigurnost, prakse zaštite podataka, regulatornu usklađenost i sposobnosti odgovora na incidente. Većina organizacija angažira vanjske sigurnosne ili IT stručnjake za provedbu ovih procjena, s troškovima koji značajno variraju od nekoliko stotina do više tisuća kuna, ovisno o složenosti i opsegu.

Smatrajte ovu procjenu svojim prvim velikim korakom prema jačanju organizacijske sigurnosti. Proces obično prati dvofazni pristup: prvo analiza vaših trenutnih sigurnosnih kontrola, a zatim provedba penetracijskog testiranja za otkrivanje iskoristivih ranjivosti. Nakon završetka, dobit ćete detaljno izvješće koje identificira slabosti i predlaže konkretne korektivne mjere.

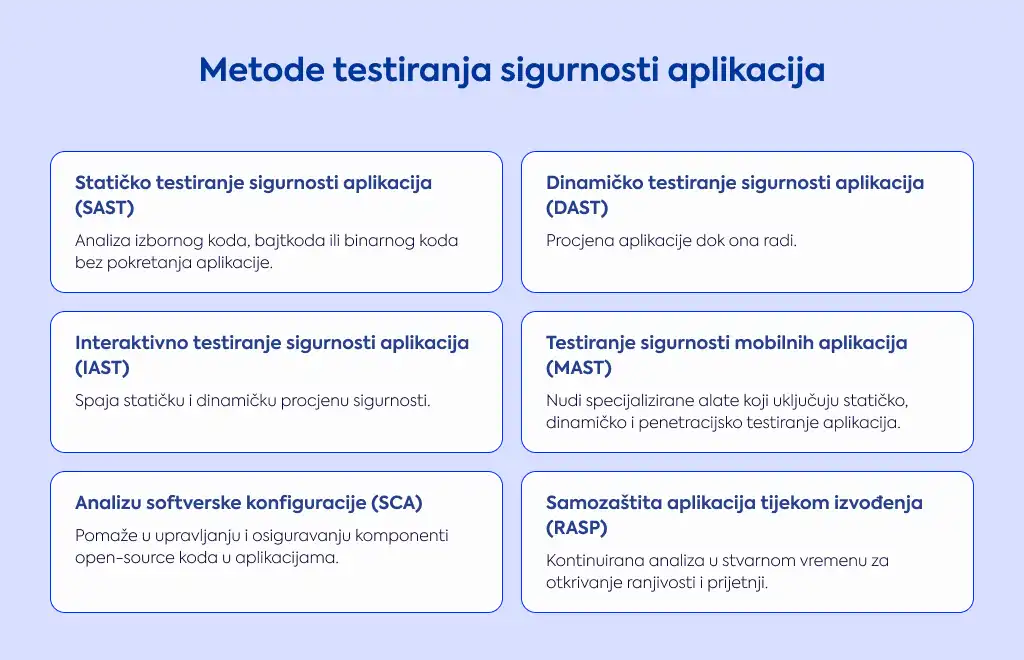

Kada je riječ o osiguravanju aplikacija, na raspolaganju vam je nekoliko metoda testiranja. Statičko testiranje sigurnosti aplikacija (SAST) analizira vaš izvorni kod, bajtkod ili binarni kod bez stvarnog pokretanja aplikacije – zamislite to kao pregled nacrta zgrade. S druge strane, Dinamičko testiranje sigurnosti aplikacija (DAST) procjenjuje vašu aplikaciju dok radi, bez potrebe za poznavanjem njene unutarnje strukture koda, slično testiranju zgrade pokušavajući različite načine ulaska.

Za potpuniji pristup, Interaktivno testiranje sigurnosti aplikacija (IAST) kombinira i statičke i dinamičke procjene. Ako razvijate mobilne aplikacije, Testiranje sigurnosti mobilnih aplikacija (MAST) nudi specijalizirane alate koji uključuju statičke, dinamičke i penetracijske tehnike testiranja dizajnirane posebno za mobilna okruženja.

Druge važne metode uključuju Analizu softverske konfiguracije (SCA), koja pomaže upravljati i osigurati komponente otvorenog koda u vašim aplikacijama, i Samozaštita aplikacija tijekom izvođenja (RASP), koja neprekidno analizira promet aplikacija za otkrivanje ranjivosti ili vanjskih prijetnji u stvarnom vremenu. Mnoge organizacije također imaju koristi od sigurnosnih pregleda koda, koji uključuju pregled koda red po red kako bi se pronašli sigurnosni problemi prije objave softvera.

Zaštita vaše infrastrukture zahtijeva specijalizirane pristupe testiranju. Testiranje mrežne sigurnosti, primjerice, procjenjuje vaše mreže otkrivanjem slabih točaka u pristupnim točkama, postavkama ili izloženim portovima koji bi potencijalno mogli biti iskorišteni.

Ako koristite usluge u oblaku, namjenski testovi penetracije okruženja u oblaku bave se jedinstvenim sigurnosnim izazovima koji se nalaze u infrastrukturama poput AWS-a, GCP-a i Azure-a. Slično tome, ako radite s kontejneriziranim aplikacijama, Docker i Kubernetes penetracijsko testiranje pomaže otkriti pogrešne konfiguracije koje bi mogle dovesti do sigurnosnih proboja.

Ne zaboravite bežične mreže – posebni testovi mogu skenirati sigurnosne propuste poput slabih lozinki ili nesigurnih protokola u vašoj Wi-Fi postavci. Skeniranje konfiguracije uspoređuje vaše ciljne sustave s utvrđenim standardima iz istraživačkih organizacija ili regulatornih tijela kako bi osiguralo usklađenost i sigurnost.

Drugi korisni pristupi uključuju mapiranje mreže, koje stvara vizualne prikaze vaše mrežne infrastrukture i odnosa između korisnika, i testiranje fizičke sigurnosti mreže, koje pokušava pristupiti mrežnim resursima kroz metode poput šlepanja, švercanja ili socijalnog inženjeringa.

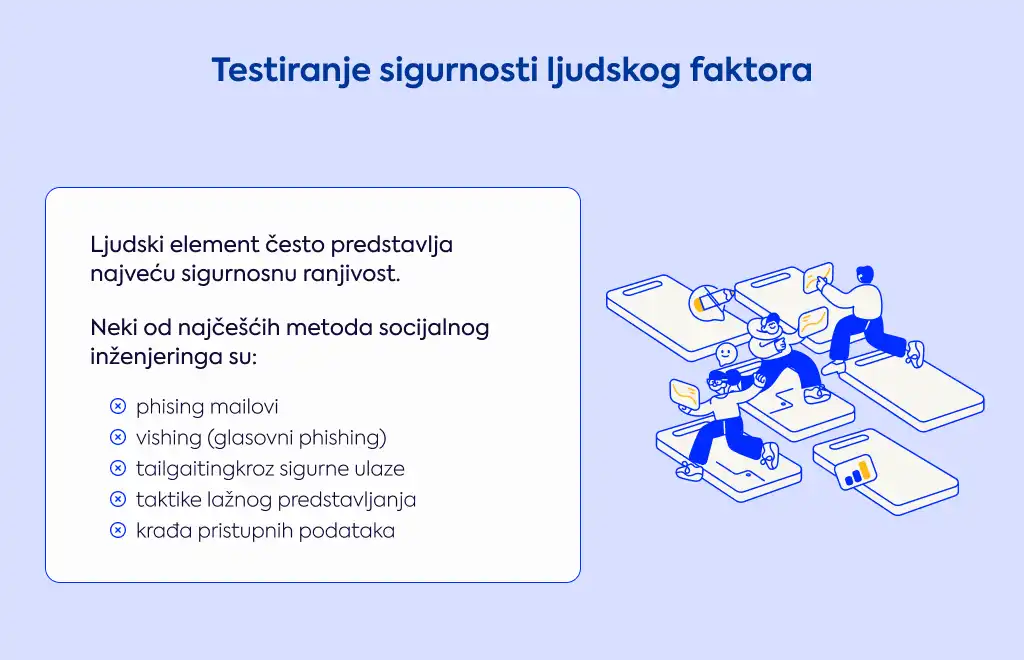

Ne zaboravite da je tehnologija samo dio jednadžbe – ljudski element često predstavlja najveću sigurnosnu rupu. Testiranje socijalnog inženjeringa procjenjuje koliko su vaši zaposlenici podložni manipulativnim taktikama poput phishing poruka ili lažnih telefonskih poziva. Ovi testovi pomažu izmjeriti učinkovitost vaše edukacije o sigurnosnoj svijesti i utvrditi pridržavaju li se članovi osoblja uspostavljenih sigurnosnih pravila.

Sveobuhvatan pristup mogao bi uključivati vishing napade (telefonski phishing) kako bi se vidjelo hoće li zaposlenici otkriti osjetljive informacije tijekom naizgled legitimnih telefonskih razgovora. Također biste mogli simulirati scenarije "šlepanja" gdje neovlaštene osobe dobivaju fizički pristup jednostavno prateći ovlašteno osoblje kroz sigurne ulaze.

Drugi važni testovi uključuju provjeru ranjivosti na taktike lažnog predstavljanja (poput lažnih dostavljača ili servisera), procjenu odgovora na pokušaje krađe pristupnih podataka gdje napadači pokušavaju dobiti lozinke ili korisnička imena, i procjenu koliko je vaša organizacija ranjiva na "upadanje u prostorije" – tehniku gdje napadači jednostavno prolaze kroz glavni ulaz bez ikakvog propitivanja.

Da biste izvukli najviše iz vašeg testiranja kibernetičke sigurnosti, počnite postavljanjem jasnog opsega koji precizno definira što jest i što nije dio testiranja, osiguravajući da se svi slažu oko tih granica. Zatim razvijte konkretne, mjerljive, ostvarive, relevantne i vremenski određene (SMART) ciljeve testiranja koji su usklađeni s vašim sigurnosnim ciljevima.

Odaberite pristupe testiranju koji imaju smisla za vašu specifičnu situaciju, uzimajući u obzir faktore poput opsega, dostupnih resursa i poslovnih rizika koje pokušavate ublažiti. Pobrinite se da koristite pouzdane alate za sigurnosno testiranje i usluge s dokazanim rezultatima u pružanju točnih nalaza.

Gdje je moguće, automatizirajte procese testiranja i pokrenite ih često, posebno nakon promjena aplikacija ili infrastrukture. Ne ograničavajte testiranje samo na komponente vidljive vanjskom svijetu — unutarnja sučelja, API-ji i korisnička sučelja također trebaju pažnju. Na kraju, temeljito dokumentirajte i izvijestite o rezultatima dionike, omogućujući ponovljivo testiranje i osiguravajući da svi ispravno tumače podatke.

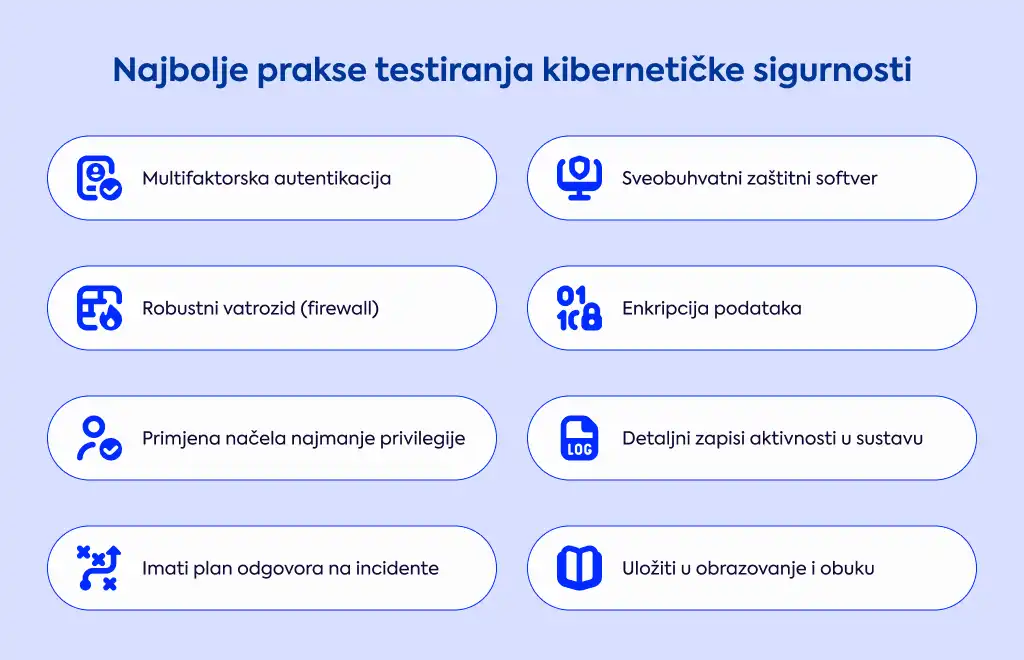

Provedba snažne kibernetičke sigurnosti zahtijeva pažnju na nekoliko ključnih praksi. Krenite od osnova: koristite jake, jedinstvene lozinke za sve račune i uključite višefaktorsku provjeru autentičnosti gdje god je moguće. Održavajte sav softver ažurnim s najnovijim sigurnosnim zakrpama kako biste riješili poznate ranjivosti.

Osigurajte da je sveobuhvatna sigurnosna zaštita instalirana na svim krajnjim točkama, uključujući rješenja za antivirus, zaštitu od špijunskog softvera i zlonamjernog softvera. Postavite snažne vatrozide i zaštitite svoje WiFi mreže od neovlaštenog pristupa.

Razvijte rutinu za redovite sigurnosne kopije podataka i kriptirajte osjetljive informacije kako biste ih zaštitili čak i ako sustavi budu kompromitirani. Primijenite načelo najmanje privilegije ograničavanjem korisničkih prava pristupa samo na ono što je potrebno za njihove uloge. Vodite detaljne zapise svih aktivnosti sustava za revizorske tragove i moguće forenzičke istrage.

Ne zanemarujte mobilne uređaje — osigurajte ih koristeći odgovarajuće politike i zaštite. Pripremite se za najgore razvijanjem sveobuhvatnih planova odgovora na incidente prije nego što dođe do proboja. Kroz sve to, nastojte uravnotežiti sigurnosne mjere s upotrebljivošću sustava kako biste održali operativnu učinkovitost. Na kraju, ulažite u obrazovanje i obuku svojih zaposlenika o sigurnosnoj svijesti i dobroj praksi korištenja e-pošte — vaši ljudi su istovremeno i vaša najveća ranjivost i vaša najjača obrana.

Uvođenje sveobuhvatnog testiranja kibernetičke sigurnosti može djelovati zastrašujuće — pogotovo kad pokušavate upravljati različitim vrstama testiranja dok istovremeno vodite svoje poslovanje. U Gaussu razumijemo te izazove i nudimo stručne usluge testiranja kibernetičke sigurnosti prilagođene vašim specifičnim potrebama.

Naš tim sigurnosnih stručnjaka može pomoći otkriti ranjivosti u vašim sustavima prije nego što to učine napadači, implementirati pravu kombinaciju pristupa testiranju za vašu organizaciju i razviti strateški sigurnosni plan koji štiti vaše vrijedne podatke i ugled.

Ne čekajte da se dogodi proboj. Kontaktirajte Gauss danas i započnite razgovor o osiguravanju vaše digitalne imovine našom dokazanom stručnošću u testiranju kibernetičke sigurnosti.